宝塔面板:1分钱可购买3年的异常监控推送和小程序插件

宝塔的最新活动,针对宝塔小程序和异常推送的插件,原价525.6元/3年,现在0.01元/3年,然后出了个组团活动,需要10个人才能1分钱获得插件,不然退款,组团人数越多,奖励越高,也有一定几率奖励专业版,前3的话,所有组团队员都有专业版,1分钱不多,建议上车! 上车后可以自己组队。 活动地址:https://www.bt.cn/team.html?MTI3MjA5eno=

宝塔的最新活动,针对宝塔小程序和异常推送的插件,原价525.6元/3年,现在0.01元/3年,然后出了个组团活动,需要10个人才能1分钱获得插件,不然退款,组团人数越多,奖励越高,也有一定几率奖励专业版,前3的话,所有组团队员都有专业版,1分钱不多,建议上车! 上车后可以自己组队。 活动地址:https://www.bt.cn/team.html?MTI3MjA5eno=

之前有介绍过很多种 Nginx/OpenResty 优化 WordPress 的方法,不过可靠性较低,设置难度也比较大,这里就要推荐一下 OpenLiteSpeed(简称OLS) 了。

OpenLiteSpeed 是著名的 LiteSpeed Server(简称 LSWS) 的开源版本,(相对 Apache Httpd)拥有非常多的优异特性,最重要的就是 SAPI 方式驱动的 PHP 即 LSPHP/php-litespeed 性能比 php-fpm 更好,还有就是 LSCache 了,能够轻松为 WordPress、Woocomare、XenForo、Joomla、Mediawiki 等软件,要知道 Nginx/OpenResty 优化方式对其他软件的支持是比较少的。 OpenLiteSpeed 也能说是 LSWS 的试验田,会率先支持一些新特性例如:TLS1.3、HTTP/2 都是很早就实现开箱即用的,相对 Nginx 来说也比较方便。

为了方便大家使用 OLS,LiteSpeed Tech 团队推出了 ols1clk 一键包。米饭也贡献了一些小内容,并进行了中文方便大家使用。对WP的支持特别好,并且预装了 LS Cache 插件。

ols1clk 是 OpenLiteSpeed 的一键安装包。使用 ols1clk 可以快速安装 OpenLiteSpeed 以及 PHP、MariaDB 等环境组件,并且还提供了方便 WordPress 安装的相关参数。 支持安装的系统:

在 SSH 终端中运行:

1 | wget https://raw.githubusercontent.com/ivmm/ols1clk/zh-cn/ols1clk.sh |

如果不添加 选项 设置,会以默认参数运行

自动安装 OpenLiteSpeed + MariaDB10.2 + PHP5.6

1 | ./ols1clk.sh |

自动安装 OpenLiteSpeed + MariaDB10.2 + PHP5.6 并安装 WP

1 | ./ols1clk.sh -w |

自动安装 OpenLiteSpeed + MariaDB10.1 + PHP7.0 并安装 WP

1 | ./ols1clk.sh --lsphp 70 --mariadbver 10.1 |

自动安装 OpenLiteSpeed + MariaDB10.2 + PHP7.1,并安装 WP 指定域名为 www.mf8.biz

1 | ./ols1clk.sh -a pa55w0rd -e your@email.com --lsphp 71 -w --wordpressplus www.mf8.biz |

-a pa55w0rd-e your@email.com优势:TCPA启用后,小文件比BBR能提升40%以上,大文件比BBR能提升5%~10%。TCPA的优势在于小文件的性能提升,程序也默认仅加速网站端口(80/443/8080),所以更适用于建站场景。 环境要求: centos7 /boot分区≥500M(太小会安装失败) TCPA一键包: wget http://down.08mb.com/tcp_opz/tcpa/tcpa.sh sh tcpa.sh 使用说明:一键包会自动安装依赖(仅epel-release、net-tools)和内核并重启,重启后安装自动完成无需人工干预。 TCPA(默认只加速80,443,8080这3个端口),如需新增加速端口: vi /usr/local/storage/tcpav2/start.sh 第46行后添加: $BINDIR/$CTLAPP access add tip $ip tport 自定义端口 启动tcpa: cd /usr/local/storage/tcpav2 sh start.sh 卸载tcpa: cd /usr/local/storage/tcpav2 sh uninstall.sh 项目:https://linux.qq.com/?p=238 转自:https://www.hostloc.com/thread-528360-1-1.html

1.在Launchpad下按住control+option+command 然后按B 有没有发现launchpad背景变了 总共有5种效果

2系统偏好设置长按 ‘显示全部’拉到最下面选择自定…然后就可以隐藏一些碍眼的设置了

3 锁定屏幕 应用程序——>实用工具——> 钥匙串访问 打开偏好设置 通用 勾选在菜单栏中显示钥匙串状态 然后在你需要离开时就可以直接锁定屏幕了 4.调整声音的时候,系统会发出“嘟嘟”的声音,按住shift键就没了 同时按shift+option, 可以4分1格调节(这个同样适用键盘背光和屏幕亮度) 5.把多个文件归类到一个文件夹中:选中你想要的文件 按cntrol+command+n(动画很帅气,没办法截图自己试试吧) 6.快速关机 正常左上角苹果-关机会出来个对话框 按住option再点关机就不会出现了 其实按住option很多菜单会发生些小变化,自己探索吧~ 7.快速重命名 选中回车 这个都知道的吧。。。 8.finder下 command+1234 能切换不同的显示方式~ 9.当打开一个程序的多个窗口 如finder 如果要同时最小化, 按住Option ,然后按其中一个窗口上的最小化按钮就ok了,要同时全部还原就按住option点dock图标就好了~ 10.伪造恐怖标签 纯好玩而已的,可以先在桌面建立个空白文件夹玩玩, 学会了可以邪恶的对别人电脑恶作剧,可以想象下要是在打开熟悉的文件夹时候看到的是病毒感染,文件破坏的对话框,会多么恐怖~ 建立文件夹,command+i,spotlight里面注释,如“”提示 文件已被病毒感染 下一步,右击选”文件夹操作设置“,勾选”显示文件夹设置“,点+选择”附加脚本“最后一项”opten…“ 大功告成,点击这个文件夹会出现你设置的提示,足以以假乱真 11.按下command+option+control+8 18L的旋转效果 多次对同一widgets频繁加载 可能会导致Dashboard崩溃甚至系统崩溃 刚刚的五国可能就跟我这操作有点关系…… 没办法那个旋转效果有点意思 忍不住多看了几遍恩 三五次都是可以的 好要加分!!不要做伸手党!!! 新 Finder 窗口 Command + n(这个快捷键在safari等基本上所有的mac程序都适用,从此可以挂两个或多个qq,你懂得!) 关闭当前程序窗口 command+w(这个不退出程序,只是关闭当前窗口) 隐藏当前正在使用的这个程序command+h(如果想使这个程序的窗口再出现,直接点程序图标就可以!) 完全退出程序,关闭程序command+q safari刷新页面command+r 复制command+c 粘贴command+v 查看文件简介command+i 注销电脑shift+command+q 不提醒直接注销电脑shift+command+option+q 打开文件command+o(我觉得打开很多文件好用,直接全选中再command+o) 最小化command+m 直接在finder中清倒废纸篓shift+command+option+delete 快速启动itunes f8 ctrl command alt(option) + eject(右上角那个) 同样重启的快捷键: Command-Ctrl-Eject. 将Mac置于休眠状态: Command-Alt(Option)-Eject 我最常用用这些,个人觉得很实用,还想要什么快捷键可以问我,,,, 下面是基本能用上的的快捷键! 先说一下Mac OS X系统图形表示方法 ⇧ = shift ⌃ = control ⌥ = option / alt Home=fn + ◄ End=fn + ► Page Up=fn + ▲ Page Down=fn + ▼ 删除后一个字符(普通键盘的Delete)=fn + delete 截图保存整个屏幕到桌面=shift + command + 3 保存整个屏幕到剪贴板=control + shift + command + 3 截取指定屏幕区域到桌面=shift + command + 4 前一个输入法=command + 空格 下一个输入法=alt + command + 空格 强制重新启动 Command + Ctrl + 电源 key 启动到安全模式 Shift (在开机声音后) 打开登录窗口 Shift (当屏幕变成蓝色以后) 并闭打开的窗口 Shift (登录过程中) 从光盘启动 c 选择启动磁盘 Option 启动到 verbose 模式 Command + v 启动为单用户模式 Command + s 打开固件 Command + Shift + o + f 火线连接方式 t Com或者command就是指的命令键(苹果键/花键)啦。 隐藏 Finder Command + h 隐藏其它 Command + Option + h 清空废纸篓 Command + Shift + Delete 清空废纸篓 (不提示) Command + Option + Shift + Delete 获取信息 (静态窗口) Command + i 获取信息 (动态窗口) Command + Option + i 查找 … Command + f 弹出 Command + e 查看显示选项 Command + j 转到计算机 Command + Shift + c 转到个人主目录 Command + Shift + h 转到 iDisk Command + Shift + i 转到应用程序目录 Command + Shift + a 转到个人收藏 Command + Shift + f 转到目录 … Command + Shift + g 连接到服务器 … Command + k 注销… Command + Shift + q 注销 (不提示) Command + Option + Shift + q 动作 快捷键 选择下一图标 Arrow keys 选择图标名字的首字母 Letter key 选择下一个(字母顺序) Tab 添加图标到选择的项目 Shift + click 选择相邻的图标 (列表显示) Shift + click 选择不相邻的图标 (列表显示) Command + click 编辑图标名字 Return 文件及目录快捷键 动作 快捷键 拷贝项目 Option + 拖拉 原位复制 Command + d 创建替身(拖拉方式) Command + Option + 拖拉 创建替身(命令方式) Command + l (L) 显示原身位置 Command + r 添加到个人收藏 Command + t 对齐项目 Command + 拖拉 在单独的窗口中打开目录 Command + 双击 打开项目 Command + Down Arrow 关闭目录 (转到上层目录) Command + Up Arrow 打开目录 (列表显示) Option + Right Arrow 关闭目录 (列表显示) Option + Left Arrow 打开选择的目录中的所有目录 (列表显示) Command + Option + Right Arrow 关闭选择的目录中的所有目录 (列表显示) Command + Option + Left Arrow 删除项目 Command + Delete 窗口快捷键 动作 快捷键 新 Finder 窗口 Command + n 关闭当前窗口 Command + w 最小化当前窗口 Command + m 关闭所有窗口 Option + click close button 最小化所有窗口 Option + click minimize button 适合屏幕 Option + click zoom button 隐藏应用程序 Option + click (Desktop, Dock item, …) 移动一个非当前窗口 Command + 拖拉窗口 查看路径 Command + 点击窗口标题 图标显示 Command + 1 列表显示 Command + 2 分栏显示 Command + 3 隐藏/显示栏 Command + b dock快捷键 动作 快捷键 在 Finder 中显示项目 Command + click dock item 切换dock (全键盘操作) Ctrl + d 导航 (全键盘操作) Arrow Left, Arrow Right or Tab, Shift + Tab 打开项目 Space, Return, Enter 隐藏/显示Dock Command + Option + d 用户进程快捷键 动作 动作 查看活动的用户程序 Command + Tab 往回查看活动的用户程序 Command + Shift + Tab 对话框快捷键 动作 快捷键 选择下一区域 Tab 选择默认按钮 Return or Enter 关闭提示 Esc or Command + period 选择上层或者下层目录(保存/打开) Up Arrow, Down Arrow 向上滚动 (列表) Page up 向下滚动 (列表) Page down 全键盘操作 动作 快捷键 打开全键盘操作 Ctrl + F1 提示以及窗口任意控制 Ctrl + F7 高亮下一控制 Tab 高亮下一控制 (文本框) Ctrl + Tab 高亮下一窗口 Command + ` 高亮在列表, 标签组或菜单中的项目 Arrow keys 移动滚动条 Arrow keys 高亮文本框相邻的控制 Ctrl + Arrow keys 选择高亮项目 Space bar 选择默认按钮 Return or Enter 点击取消按钮 Esc 不选择项目关闭菜单 Esc 反转高亮移动的顺序 Shift + "key" 菜单条 Ctrl + F2 Dock Ctrl + F3 浏览窗口 Ctrl + F4 (Ctrl + Shift + F4) 工具栏 Ctrl + F5 实用程序窗口 Ctrl + F6

3 锁定屏幕 应用程序——>实用工具——> 钥匙串访问 打开偏好设置 通用 勾选在菜单栏中显示钥匙串状态 然后在你需要离开时就可以直接锁定屏幕了 4.调整声音的时候,系统会发出“嘟嘟”的声音,按住shift键就没了 同时按shift+option, 可以4分1格调节(这个同样适用键盘背光和屏幕亮度) 5.把多个文件归类到一个文件夹中:选中你想要的文件 按cntrol+command+n(动画很帅气,没办法截图自己试试吧) 6.快速关机 正常左上角苹果-关机会出来个对话框 按住option再点关机就不会出现了 其实按住option很多菜单会发生些小变化,自己探索吧~ 7.快速重命名 选中回车 这个都知道的吧。。。 8.finder下 command+1234 能切换不同的显示方式~ 9.当打开一个程序的多个窗口 如finder 如果要同时最小化, 按住Option ,然后按其中一个窗口上的最小化按钮就ok了,要同时全部还原就按住option点dock图标就好了~ 10.伪造恐怖标签 纯好玩而已的,可以先在桌面建立个空白文件夹玩玩, 学会了可以邪恶的对别人电脑恶作剧,可以想象下要是在打开熟悉的文件夹时候看到的是病毒感染,文件破坏的对话框,会多么恐怖~ 建立文件夹,command+i,spotlight里面注释,如“”提示 文件已被病毒感染 下一步,右击选”文件夹操作设置“,勾选”显示文件夹设置“,点+选择”附加脚本“最后一项”opten…“ 大功告成,点击这个文件夹会出现你设置的提示,足以以假乱真 11.按下command+option+control+8 18L的旋转效果 多次对同一widgets频繁加载 可能会导致Dashboard崩溃甚至系统崩溃 刚刚的五国可能就跟我这操作有点关系…… 没办法那个旋转效果有点意思 忍不住多看了几遍恩 三五次都是可以的 好要加分!!不要做伸手党!!! 新 Finder 窗口 Command + n(这个快捷键在safari等基本上所有的mac程序都适用,从此可以挂两个或多个qq,你懂得!) 关闭当前程序窗口 command+w(这个不退出程序,只是关闭当前窗口) 隐藏当前正在使用的这个程序command+h(如果想使这个程序的窗口再出现,直接点程序图标就可以!) 完全退出程序,关闭程序command+q safari刷新页面command+r 复制command+c 粘贴command+v 查看文件简介command+i 注销电脑shift+command+q 不提醒直接注销电脑shift+command+option+q 打开文件command+o(我觉得打开很多文件好用,直接全选中再command+o) 最小化command+m 直接在finder中清倒废纸篓shift+command+option+delete 快速启动itunes f8 ctrl command alt(option) + eject(右上角那个) 同样重启的快捷键: Command-Ctrl-Eject. 将Mac置于休眠状态: Command-Alt(Option)-Eject 我最常用用这些,个人觉得很实用,还想要什么快捷键可以问我,,,, 下面是基本能用上的的快捷键! 先说一下Mac OS X系统图形表示方法 ⇧ = shift ⌃ = control ⌥ = option / alt Home=fn + ◄ End=fn + ► Page Up=fn + ▲ Page Down=fn + ▼ 删除后一个字符(普通键盘的Delete)=fn + delete 截图保存整个屏幕到桌面=shift + command + 3 保存整个屏幕到剪贴板=control + shift + command + 3 截取指定屏幕区域到桌面=shift + command + 4 前一个输入法=command + 空格 下一个输入法=alt + command + 空格 强制重新启动 Command + Ctrl + 电源 key 启动到安全模式 Shift (在开机声音后) 打开登录窗口 Shift (当屏幕变成蓝色以后) 并闭打开的窗口 Shift (登录过程中) 从光盘启动 c 选择启动磁盘 Option 启动到 verbose 模式 Command + v 启动为单用户模式 Command + s 打开固件 Command + Shift + o + f 火线连接方式 t Com或者command就是指的命令键(苹果键/花键)啦。 隐藏 Finder Command + h 隐藏其它 Command + Option + h 清空废纸篓 Command + Shift + Delete 清空废纸篓 (不提示) Command + Option + Shift + Delete 获取信息 (静态窗口) Command + i 获取信息 (动态窗口) Command + Option + i 查找 … Command + f 弹出 Command + e 查看显示选项 Command + j 转到计算机 Command + Shift + c 转到个人主目录 Command + Shift + h 转到 iDisk Command + Shift + i 转到应用程序目录 Command + Shift + a 转到个人收藏 Command + Shift + f 转到目录 … Command + Shift + g 连接到服务器 … Command + k 注销… Command + Shift + q 注销 (不提示) Command + Option + Shift + q 动作 快捷键 选择下一图标 Arrow keys 选择图标名字的首字母 Letter key 选择下一个(字母顺序) Tab 添加图标到选择的项目 Shift + click 选择相邻的图标 (列表显示) Shift + click 选择不相邻的图标 (列表显示) Command + click 编辑图标名字 Return 文件及目录快捷键 动作 快捷键 拷贝项目 Option + 拖拉 原位复制 Command + d 创建替身(拖拉方式) Command + Option + 拖拉 创建替身(命令方式) Command + l (L) 显示原身位置 Command + r 添加到个人收藏 Command + t 对齐项目 Command + 拖拉 在单独的窗口中打开目录 Command + 双击 打开项目 Command + Down Arrow 关闭目录 (转到上层目录) Command + Up Arrow 打开目录 (列表显示) Option + Right Arrow 关闭目录 (列表显示) Option + Left Arrow 打开选择的目录中的所有目录 (列表显示) Command + Option + Right Arrow 关闭选择的目录中的所有目录 (列表显示) Command + Option + Left Arrow 删除项目 Command + Delete 窗口快捷键 动作 快捷键 新 Finder 窗口 Command + n 关闭当前窗口 Command + w 最小化当前窗口 Command + m 关闭所有窗口 Option + click close button 最小化所有窗口 Option + click minimize button 适合屏幕 Option + click zoom button 隐藏应用程序 Option + click (Desktop, Dock item, …) 移动一个非当前窗口 Command + 拖拉窗口 查看路径 Command + 点击窗口标题 图标显示 Command + 1 列表显示 Command + 2 分栏显示 Command + 3 隐藏/显示栏 Command + b dock快捷键 动作 快捷键 在 Finder 中显示项目 Command + click dock item 切换dock (全键盘操作) Ctrl + d 导航 (全键盘操作) Arrow Left, Arrow Right or Tab, Shift + Tab 打开项目 Space, Return, Enter 隐藏/显示Dock Command + Option + d 用户进程快捷键 动作 动作 查看活动的用户程序 Command + Tab 往回查看活动的用户程序 Command + Shift + Tab 对话框快捷键 动作 快捷键 选择下一区域 Tab 选择默认按钮 Return or Enter 关闭提示 Esc or Command + period 选择上层或者下层目录(保存/打开) Up Arrow, Down Arrow 向上滚动 (列表) Page up 向下滚动 (列表) Page down 全键盘操作 动作 快捷键 打开全键盘操作 Ctrl + F1 提示以及窗口任意控制 Ctrl + F7 高亮下一控制 Tab 高亮下一控制 (文本框) Ctrl + Tab 高亮下一窗口 Command + ` 高亮在列表, 标签组或菜单中的项目 Arrow keys 移动滚动条 Arrow keys 高亮文本框相邻的控制 Ctrl + Arrow keys 选择高亮项目 Space bar 选择默认按钮 Return or Enter 点击取消按钮 Esc 不选择项目关闭菜单 Esc 反转高亮移动的顺序 Shift + "key" 菜单条 Ctrl + F2 Dock Ctrl + F3 浏览窗口 Ctrl + F4 (Ctrl + Shift + F4) 工具栏 Ctrl + F5 实用程序窗口 Ctrl + F6

再加一些,可能会重复

1、在电脑启动时,同时按住“option”键可以重建桌面。

2、在电脑启动时,按住“shift”键可以关闭所有系统功能扩展。

3、在电脑启动时,按住鼠标可以推出软盘以避免将其用作启动磁盘。

4、在电脑启动时,同时按住“shift”+“option”+“delete”键可以忽略启动磁盘,并自动寻找另一个介质做启动盘。

5、在电脑启动时,同时按住“option”+“P”+“R”键可以重设“选配器”和“控制板”,清除PRAM。这种方法对于使用时间较长(半年以上)且系统有问题的电脑会有意想不到的效果

6、同时按住“shift”+“option” +“电源键”可以重新启动或关闭电脑

7、在鼠标不能动时,同时按住“control”+“电源键”可以强行启动电脑。

使用显示图像或文件夹工作时的使用:

1、鼠标连按图像或文件夹可以打开图像或文件夹;点按桌面上的图像能使桌面成为现用(不包括所选图像)。

2、用鼠标拖曳图像或文件夹可以移动到所需位置。

3、按住“option”键+鼠标拖曳图像或文件夹可以将图像或文件夹拷贝到其它文件夹中,而不是移动。

4、在拖曳图像或文件夹时将图像或文件夹拖至窗口上端的菜单栏可以取消对它的移动或拷贝。

5、按住“shift”键+整理窗口可以整理所选图像。

6、按住“return”或“enter”键可以编辑所选图像或文件夹的名称。

7、按任一字母键将选择以该字母开头而命名的图像或文件夹。按“tab”键将按字母顺序选择下一个图像或文件夹。

8、同时按住“shift”+“tab”键将按字母顺序选择上一个图像或文件夹(注:中文名称以第一个字的汉语拼音的第一个英文字母为准)。

9、按“→”或“←”键将选择左面或右面的像或文件夹;按“↑”或“↓”键将选择上面或下面的图像或文件夹。

10、按“shift”+点按所需图像或文件夹可以选择多个图像或文件夹,或用鼠标拖曳到封入所需图像或文件夹而选择多个图像或文件夹。

使用文件对话框时的使用:

1、打开对话框时(如使用“文件”菜单下的“打开”或“存储”等命令时同时)按“.”或按“esc”键可以取消该命令。

2、同时按“苹果键”+“↑”或点按桌面图像可以上移一层。按“↑”或“↓”键可以选择上一个或下一个项目。

3、按“option”键+打开替身可以显示而不是打开替身的原文件。

4、“tab”键使目录或名称框成为现用。

5、按“苹果键”+“N”键可以建立新文件夹。按“return”或“enter”或“O”键可以打开所选项目。

使用窗口工作时的使用:

1、按“苹果键”+“W”键或点按窗口关闭格(位于窗口左上角)可以关闭当前文件夹窗口。

2、同时按“option”+“苹果键”+“W”键或“option”+点按窗口关闭格可以关闭所有文件夹窗口。

3、按“苹果键”+拖曳窗口可以移动该窗口,但不使其成为现用窗口。

4、连续点按两下文件夹的标题行即隐藏显示该文件夹,再连续点按两下即恢复显示。

5、按“option”键点按缩放格(位于窗口右上角)可以将窗口放大至它所在的屏幕大小。

6、按“option”键+打开或“option”键+连按图像可以在打开该图像后自动关闭该窗口。

在其它一些选项中的巧妙使用 :

1.按“option”键+清倒废纸篓可以跳过“清倒废纸篓”警告和删除“废纸篓”内已锁定的文件。

2.按“苹果键”+拖曳图像可以在移动图像时更改当前设置“整齐排列”(仅在“显示”控制板内)。

3.在插入磁盘时,按住“苹果键”+“option”+“tab”键可以在插入时自动抹掉磁盘内容。

4.在“选配器”内,按住“tab”键可以使下个列表成为现用。按住“shift”+“tab”键可以使上个列表成为现用。

5.按“option”键+使其它程序成为现用(从“应用程序”菜单内选取或点按其中一个窗口)可以在切换到其它程序时隐藏该程序窗口。

6.同时按住“苹果键”+“option”+“esc”键可以强行退出死机程序。

7.同时按住“苹果键”+“shift”+“3”键可以把当前屏幕上的内容转变成一个图像,此图像可以在Photoshop软件中打开使用,也可以打印输出。

8.按住“苹果键”+“G”键可以在连接其它计算机时选定“客人”。按住“苹果键”+“R”键可以在连接其它计算机时选定“注册用户”。

9.如果安装了WordScript,按“苹果键”+“→”键可以设置为英语,按“苹果键”+“←”键可以设置为系统语系。

10.按“苹果键”+“space”键可以设置为“键盘”菜单内的下一个语系(比如:英文切换到中文,中文切换到英文);按“苹果键”+“option” +“space”键可以设置为当前语系内的下一种语言(如果此语系有多种语言的话)。

ps:

command键就是苹果键

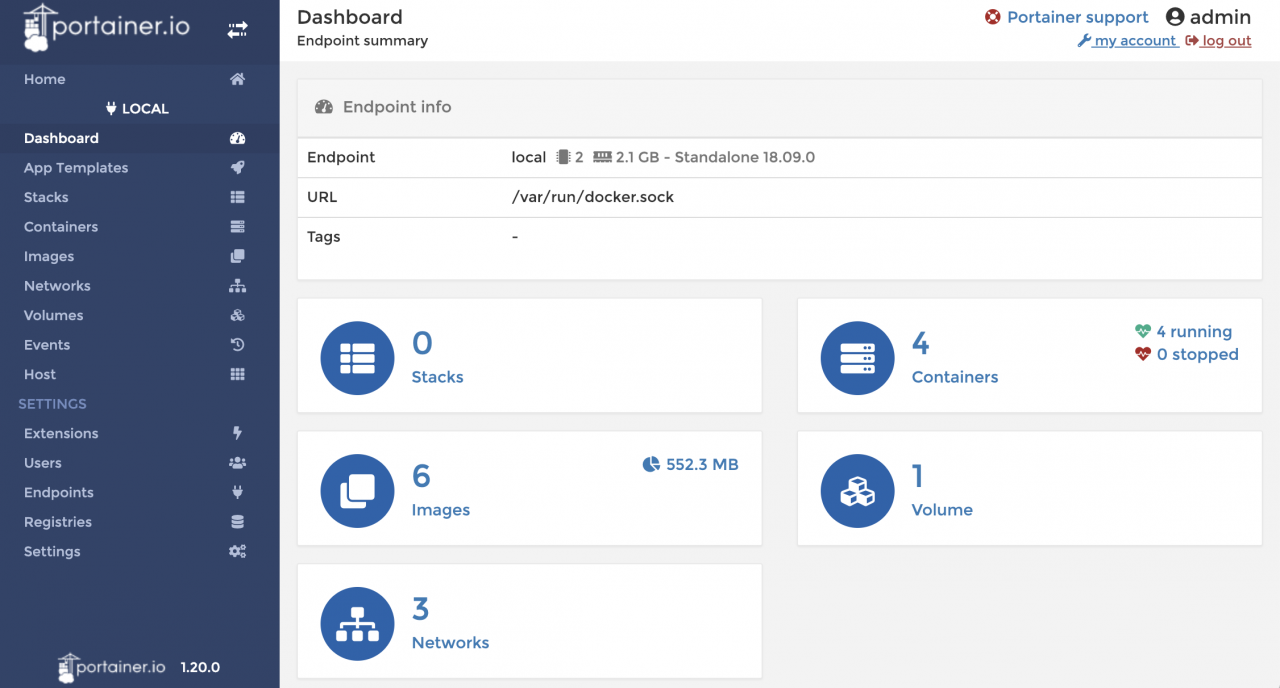

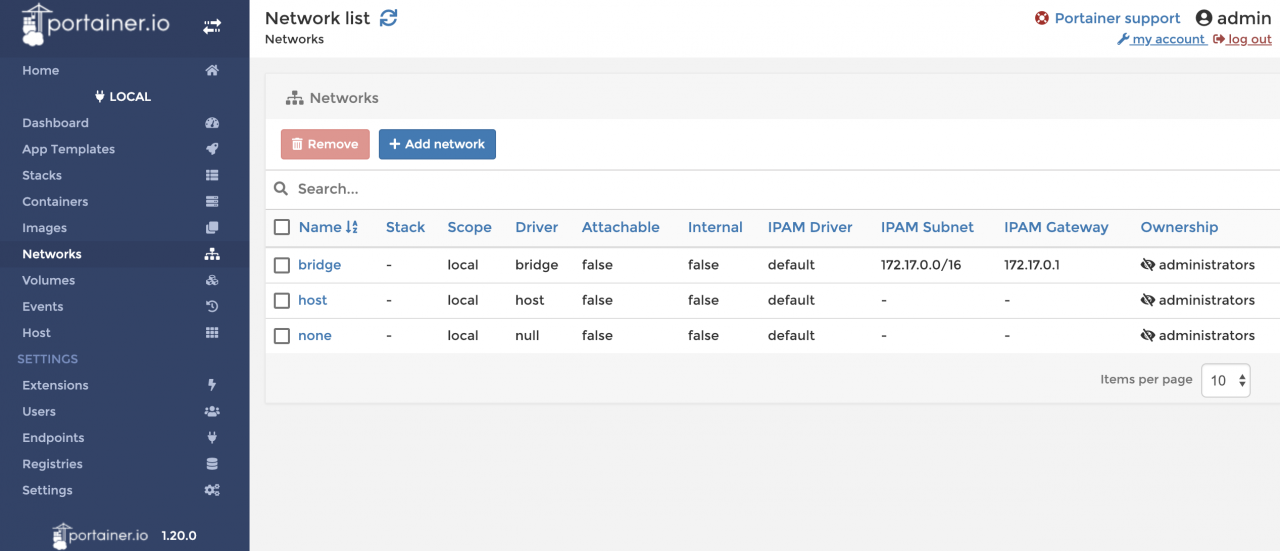

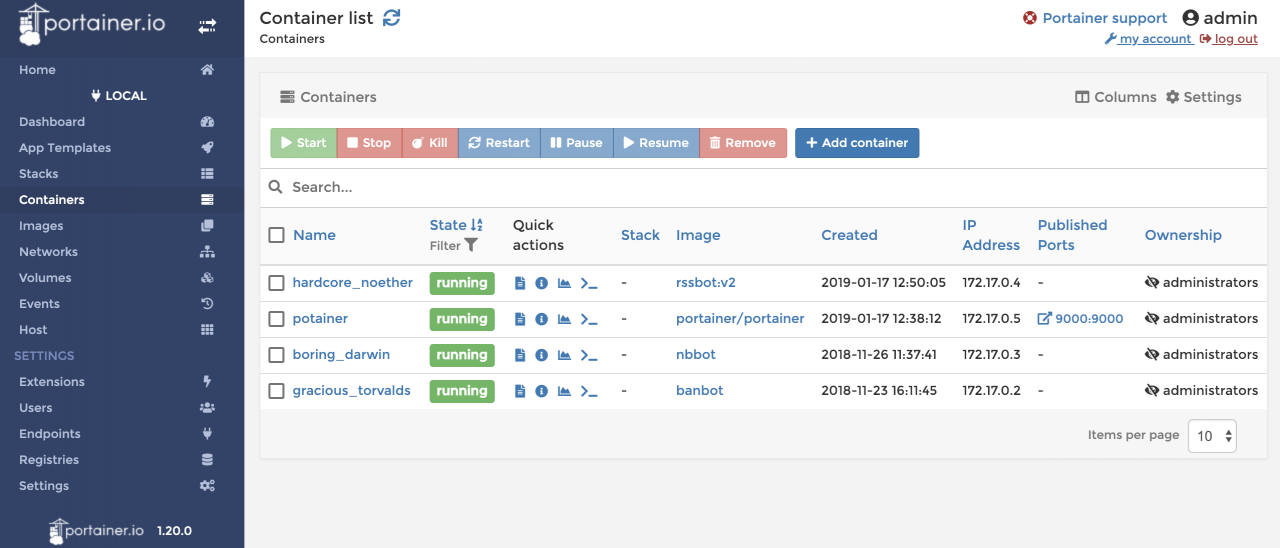

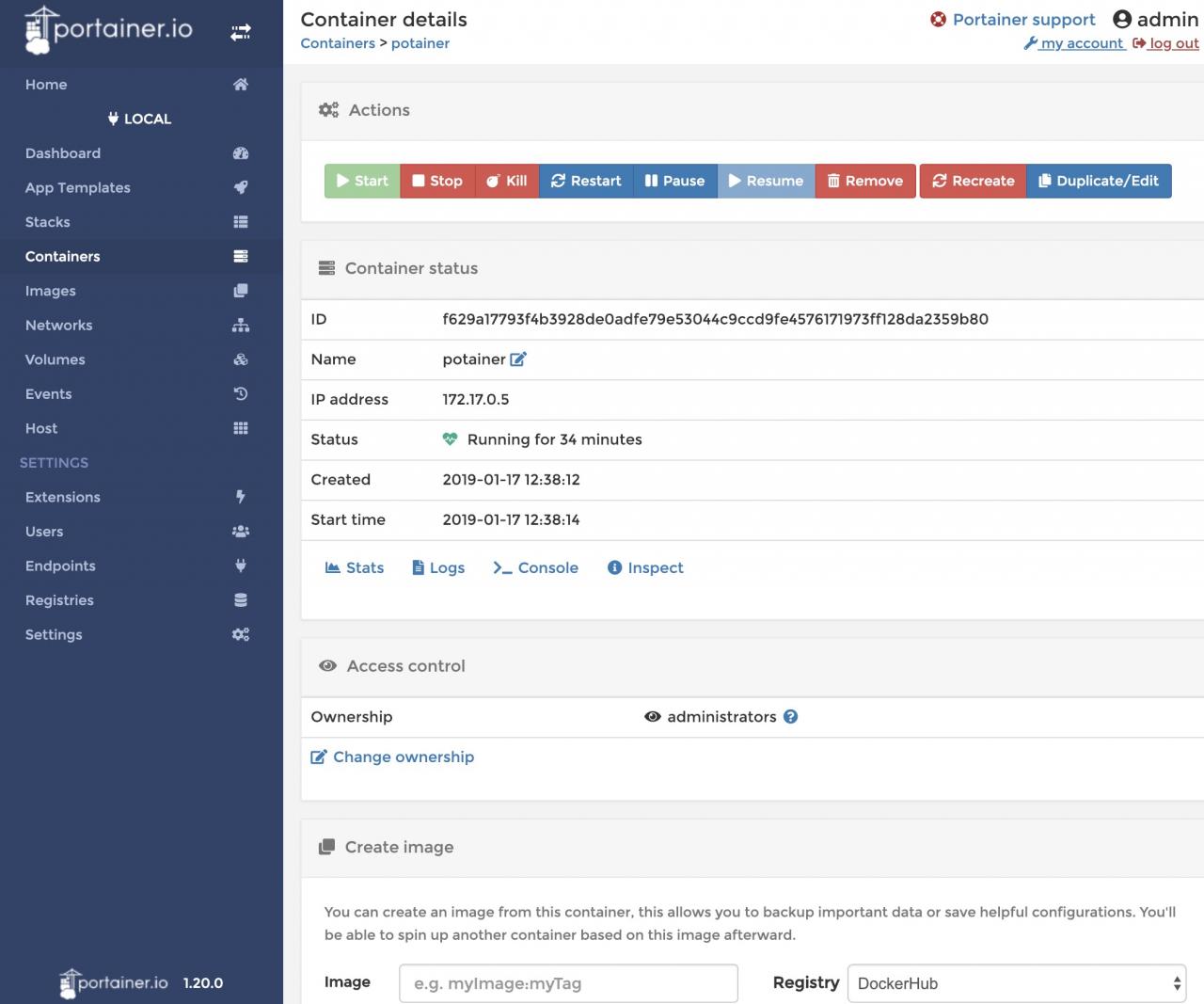

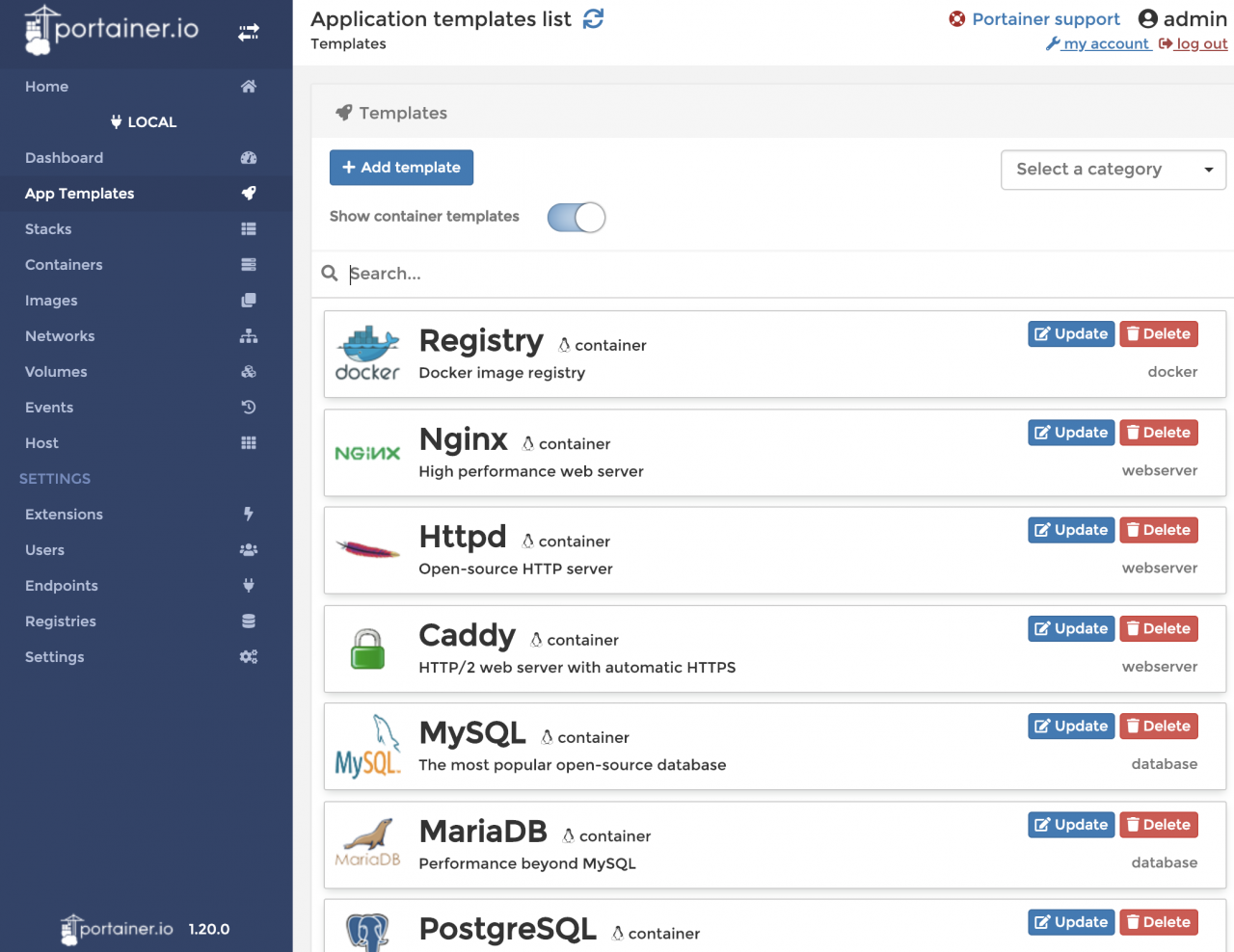

Portainer 是一款轻量级 Docker 容器管理平台,占用资源少,支持集群,支持权限分配。可以十分方便的用于管理自己服务器/集群上的容器应用。博主本身也在使用,非常方便。

官网:https://www.portainer.io/installation/ 在安装完Docker之后,运行命令:

1 | docker volume create portainer_data |

客服在通话中引导我做了如下操作。

1.重置 Mac 上的系统管理控制器

选取苹果菜单 >“关机”。

在 Mac 关机后,按下内建键盘左侧的 Shift-Control-Option,然后同时按下电源按钮。按住这些按键和电源按钮 10 秒钟。如果您的 MacBook Pro 配有触控 ID,则触控 ID 按钮也是电源按钮。

松开所有按键。

再次按下电源按钮以开启 Mac。

先尝试以下操作:

如果上述操作无法解决问题,请按照以下步骤操作:

2.重置 NVRAM

Option+Command+P+R

将 Mac 关机,然后开机并立即同时按住以下四个按键:Option、Command、P 和 R。您可以在大约 20 秒后松开这些按键,在此期间您的 Mac 可能看似在重新启动。

第一个修改是修改待机模式,这个很多人都知道了。

查看自己电脑的休眠状态,改成25可以解决待机耗电的问题

查看状态命令 pmset -g

hibernatemode=25

is only settable via pmset. The system will store a copy of memory to persistent storage (the disk), and will remove power to memory. The system will restore from disk image. If you want hibernation—slower sleeps, slower wakes, and better battery life you should use this setting.

修改状态命令 sudo pmset -a hibernatemode 25

当时我改了这个之后,掉电有所改善,但是还是掉的很快,我的目标是放一晚上不掉电,于是继续找方法。 后来看到一个帖子里面说的很有道理,其实盒盖之后掉电主要是因为还有网络活动的状态导致的,那就直接把网络活动给关闭了。于是我又输了下面这个命令。

修改tcpkeepalive。

$ pmset -g custom #默认是 1 ,打开状态

$ sudo pmset -b tcpkeepalive 0 #设置为关闭

其中Battery Power(电池)和 AC Power(电源)的信息是分开的,pmset -b是只对Battery Power(电池)模式的参数进行调整。

把tcpkeepalive设置成0就可以了。 我改了这两个东西之后,每晚盒盖掉电从来没掉过1%。周末带笔记本回家,周一去上班,电基本都还能是满的。 但是,有一点特别重要,就是修改这两个东西后,在节能设置里面,千万不要恢复成默认,不然前面会恢复未修改前的状态。 如果升级系统后,或者某一天突然发现掉电又快了,请进终端查看一下上面两个参数有没有变动,查看命令上面也有。 另外,终端如果需要你输入密码的时候,你只管输入自己的开机密码然后回车就行了,终端里面输入密码是不显示的。 最近看到关于盒盖休眠的帖子有点多,有些是求助帖,有些是解决方案,但是看来看去我觉得还是我这个比较方便,两个命令就搞定,所以分享出来。 以上。 好像有朋友不太熟悉怎么操作,下面对不太懂的朋友给个操作流程。 1.搜索“终端”,打开 2.将帖子里面第一条蓝色加粗的命令复制进去,回车。 3.会提示输入密码,输入开机密码(这个时候是看不到密码的,输就是了),回车 4.复制第二条蓝色加粗命令进去,回车,同样输入密码操作,回车 5.重启。(其实不用重启都行) 6.特别注意:改了这个之后,就不要把节能那里恢复默认了,不然还得再改一次。

CentOS 7.0默认使用的是firewall作为防火墙,使用iptables必须重新设置一下 1、直接关闭防火墙

1 | systemctl stop firewalld.service #停止firewall |

2、设置 iptables service

1 | yum -y install iptables-services |

如果要修改防火墙配置,如增加防火墙端口3306

1 | vi /etc/sysconfig/iptables |

增加规则

1 | -A INPUT -m state --state NEW -m tcp -p tcp --dport 3306 -j ACCEPT |

保存退出后

1 | systemctl restart iptables.service #重启防火墙使配置生效 |

最后重启系统使设置生效即可。

用 root 用户运行下面的命令

1 | gedit /etc/sysconfig/selinux |

#编辑 selinux 文件 打开 selinux 文件后,修改

1 | #SELINUX=enforcing |

为

1 | SELINUX=disabled |

保存后退出 gedit。接着再执行如下命令,注意 setenforce 后面有空格: setenforce 0 #设置 SELinux 状态 getenforce #获取 SELinux 状态 ——————–

1 | [root@localhost etc]# setenforce 0 |

目前只支持CentOS6/7 64位(不支持32位)系统, 亲测CentOS 7系统顺利安装。其实在Debian或者Ubuntu都可以运行,不过官方只有在CentOS 7测试过,所以各位还是在CentOS 7 上运行吧。 更新:上网查了下人人影视自己建立了一个区块链,你可以下载电影剧集,不过同时也分享带宽,这样可以赚取人人钻还有CVNT,其实属于带宽挖矿。 **建议修改下载位置,默认面板密码 如果纯挂机的话,请在面板 -> 选项里面【自动下载】选择 全部下载,否则是零上传, 它会自动下载最近视频然后自动上传。

1 | #!/bin/bash |

想查看运行中的话只输入 systemctl status renren 回车就可以看到了 注意:必须在Web面板修改下载目录位置 Crontab 定时重启服务

1 | 0 0 * * * systemctl restart renren.service |

Unix和类Unix的操作系统中的定时器。

1 | yum install crontabs |

crontab的使用就是编辑配置文件。 配置文件位于/var/spool/cron/

1 | #列出crontab文件 |

配置文件基本格式 :

1 | * * * * * cmd |

新建.sh文件vi /data/clean/clean_jenkins_log.sh, 内容如下:

1 | #! /bin/bash |

授权文件chmod 777 /data/clean/clean_jenkins_log.sh。 编辑crontab配置文件crontab -e, 加入一行配置, 每天凌晨1:30执行一次命令:

1 | 30 1 * * * /data/clean/clean_jenkins_log.sh >/dev/null & |

重载配置文件systemctl reload crond.service。

过程同上,.sh文件内容修改为,按镜像Tag模糊匹配进行删除:

1 | #!/bin/bash |

1 | #!/bin/sh |

1 | #!/bin/sh |

1 | #!/bin/sh |

1 | #!/bin/sh |

1 | #每晚的21:30 重启apache |

1 | 30 1 * * * /data/clean/clean_docker_images.sh >/dev/null & |

作者:adeng2016 链接:https://www.jianshu.com/p/b3c8493753ca 來源:简书 简书著作权归作者所有,任何形式的转载都请联系作者获得授权并注明出处。